Outlook Web App umgeht Sicherheitskonzept einer MDM Lösung

Mobile Sicherheit hat ihren Preis und so stecken Unternehmen viel Zeit und Geld, in die Einhaltung Ihrer Richtlinien und viele, vor allem große Unternehmen verwenden zur Unterstützung dafür eine Mobile Device Management (MDM) Lösung. Mit einer solchen Lösung erhoffen sich Unternehmen, den Zugriff auf ihre Unternehmensdaten von mobilen Geräten aus, besser zu kontrollieren und gegebenenfalls den Zugriff auch untersagen zu können.

Die meisten dieser Lösungen arbeiten dabei nach dem gleichen Prinzip, es wird ein Profil bzw. Zertifikat und ein Agent, in Form einer App auf dem Gerät installiert und nach Prüfung der individuell festgelegten Kriterien, kann eine Verbindung zwischen dem Gerät, etwa über das am meisten verbreitete ActiveSync Protokoll zum Mailserver des Unternehmens aufgebaut werden. Es gibt auch sogenannte Containerlösungen wie vom Anbieter Good und hierbei ist ein Zugriff auf die Daten „nur“ innerhalb einer App möglich und es soll dabei keine Rolle spielen, ob ein Gerät über einen Jailbreak oder nicht gestattete Drittanbieter Apps verfügt.

Soweit so gut, aber viele Unternehmensumgebungen sind nunmal historisch gewachsen und es gibt daher kleine, aber gravierende Lücken in diesem „Sicherheitskonzept“ und die größte davon ist die Webmail Oberfläche Outlook Web App und die Autodiscover Funktion vom Microsoft Exchange Server.

Outlook Web App (kurz auch OWA genannt, ehemals Outlook Web Access) ist eine von Microsoft verwendete Technologie, für den externen Zugriff auf E-Mail-Postfächer inkl. Kontakte, Kalender, Notizen und Aufgaben direkt im Browser. Hiebei ist Standardmäßig auch keine zusätzliche Authentisierung neben Benutzernamen und Passwort durch den Anwender (etwa per Token) notwendig und es muss keinerlei Zusatzsoftware installiert sein.

Seit 1997 mit Einführung von Exchange 5.0 ist OWA ein fester Bestandteil der Microsoft Exchange-Versionen und daher wird die Web App von den meisten Unternehmen für einen Weltweiten, einfachen und sicheren Zugriff auf die E-Mail-Postfächer verwendet.

In vielen Fällen ist für die vereinfachte Konfiguration der E-Mail Clients, auch die Autodiscover Funktion aktiv und so muss im E-Mail Client und dazu zählt natürlich der Mobile, lediglich E-Mail Adresse, Passwort und evtl. die OWA URL eingegeben werden. Die URL ist meistens unter Adressen wie etwa https://webmail.firma.domain zu erreichen und somit ist die Einrichtung für den Anwender ein Kinderspiel.

Damit also nicht jeder mit einem E-Mail Zugang und aktiven ActiveSync, sein mobiles Gerät mit dem Exchange verbinden kann, sollte als erster Schritt die Exchange Quarantäne aktiviert werden. Neue Geräte bekommen dann auch unabhängig von einer MDM Lösung „erstmal“ keinen Zugriff auf den Exchange. Die Funktion ist schnell eingerichtet und darüber habe ich bereits im Blog berichtet.

Ob man jetzt eine MDM Lösung per Container wie etwa Good, oder einer Agentenbasierte wie airwatch verwendet, ist eigentlich vollkommen egal. Solange der Zugriff per OWA allen Usern standardmäßig und ohne Token oder sonstige Prüfung gestattet ist, lässt sich ein solches Sicherheitskonzept einfach umgehen.

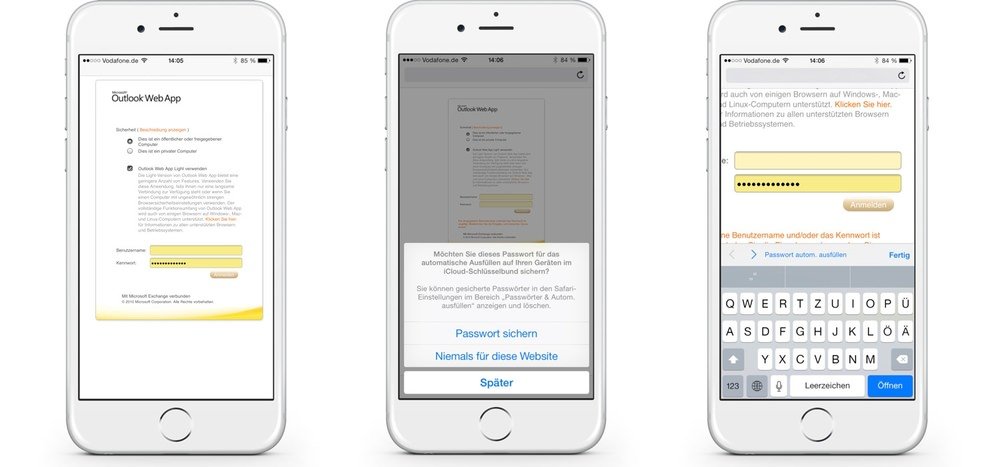

Der einfachste Weg zum Postfach führt Anwender über den Browser und die meisten Browser bieten auch eine Möglichkeit, Benutzername und Kennwort zu speichern und sich beim nächsten Aufruf der Seite automatisch anzumelden. Der Zugriff ist dann mobil und ohne Freigabe seitens der IT Abteilung möglich und wenn das Gerät selber nicht Passwortgeschützt ist und in fremde Hände gelangt, sind Probleme vorprogrammiert.

OWA im Browser und vor allem auf dem Smartphone, ist aber alles andere als schön und man wird auch nicht im Hintergrund über neue Nachrichten informiert. Aber dafür gibt es „leider“ auch passende Apps und eine davon ist etwa Inbox Pro, welche die OWA Webseite einfach innerhalb einer App aufbereitet und dem Funktionsumfang der nativen Apps ähnelt.

Die Daten werden lokal im Cache der App vorgehalten und selbst wenn der Account bereits gesperrt oder sogar gelöscht wurde, kann man auf die E-Mails inkl. der Anhänge welche bereits abgerufen wurden, weiterhin ohne Probleme zugreifen.

Wie bereits Eingangs gesagt, hat mobile Sicherheit ihren Preis und dieser kann nicht immer in Form von Euros gemessen werden. Klar wollen Anwender am liebsten einfach und ohne in ihren Augen erschwerende Prozeduren an ihre Daten gelangen. So wie es die meisten von Zuhause halt gewöhnt sind und selbst nach der Snowden Affäre, hat sich in den meisten Köpfen leider bei Thema Privatsphäre und Datenschutz nicht viel verändert.

Fazit: Anhand von OWA möchte ich zu einem aufzeigen, dass es mit der Einführung eines MDM oder einer Verschärfung der ActiveSync Richtlinien leider nicht getan ist und man schon an mehreren Stellen die Schotten dicht machen müsste. Neben der Exchange Quarantäne, sollte der Zugriff auf OWA ebenfalls eingeschränkt bzw. besser geschützt werden. Das kann etwa per Citrix, SSL-Zertifikat, ISA-Server oder RSA umgesetzt werden und weitere Ansätze zu dem Thema findet man in der MSXFAQ.

Viel wichtiger ist aber ein Verständnis im Unternehmen für das Thema Sicherheit zu schaffen, denn einfach alle „Türen“ abzuschließen ist nicht die Lösung und mal ganz ehrlich, die größte Gefahr geht fast immer von innen aus. Egal welche der oben genannten Maßnahmen ergriffen werden, der Anwender findet fast immer einen Weg diese Maßnahmen zu umgehen. Wenn ein Mitarbeiter als Beispiel auch unterwegs und von Zuhause auf seine E-Mails zugreifen möchte, es ihm aber aufgrund von Richtlinien nicht gestattet wird und er dann auf Idee kommt, einfach alle seine E-Mail automatisch per Regel an sein privates Postfach weiterzuleiten, ja dann hat das Unternehmen wirklich ein Riesenproblem.

Merkt das der arbeitgeger ? Vor oder nach der Installation von mdm

Nur wenn er Application Tracking nutzt. Ist aber in Deutschland schwer mit dem Betriebsrat vereinbar. Somit merkt er es nicht.