BSI-Bericht zur Lage der IT-Sicherheit

In seinem aktuellen knapp 70 Seiten langen Bericht zur Lage der IT-Sicherheit, beurteilt das Bundesamt für Sicherheit in der Informationstechnik (BSI) die aktuelle Gefahrensituation für den IT Sektor. Einfach zusammengefasst sieht es nicht wirklich gut aus.

Die Zahl bekannter Schadprogrammvarianten ist 2016 weiter gestiegen und lag im August 2016 bei mehr als 560 Millionen. Die Anti-Virenprogramme kommen kaum hinterher und die größte Gefahr geht vom Anwender aus, weil am häufigsten schleichen sich Schädlinge über gefälschte E-Mails mit einem Dateianhang ein und dafür muss das Opfer immer noch den Anhang öffnen. Ein Rechner (zumindest der erste im Netzwerk) wird nie von alleine infiziert und somit Bedarf es immer die „Mithilfe“ des ahnungslosen Anwenders, damit sich ein Virus und Trojaner einnisten können.

Vor allem Unternehmen müssen demzufolge ihre Mitarbeiter im Bereich IT-Sicherheit mehr schulen, weil auch die besten Firewall Systeme nicht helfen können, wenn das Netzwerk „von innen“ infiziert wird. Sei es durch das öffnen eines infizierten Anhangs, dem Besuch einer manipulierten Webseite und eines Downloads, oder durch das verwenden von bereits infizierten Datenträgers, wie einem auf dem Parkplatz gefundenen USB Stick.

Social Engineering ist weiterhin eine vielfach genutzte Methode, um Cyber-Angriffe erfolgreich auszuführen oder zu unterstützen. Für Angreifer ist es einfacher, die Schwachstelle Mensch als oftmals schwächstes Glied der IT-Sicherheitskette zu überwinden, anstatt komplexe technische Sicherheitsmaßnahmen mit viel Aufwand zu umgehen.

Die Gefährdungslage ist weiterhin angespannt. Zusätzlich zu bereits bekannten Phänomenen kann das BSI aber auch eine neue Qualität in der Bedrohung feststellen. Die bekannten Einfallstore für Cyber-Angriffe bleiben im Wesentlichen unverändert kritisch:

- In den am häufigsten eingesetzten Soft- und teilweise auch Hardwareprodukten finden sich Schwachstellen, welche es Angreifern erlauben, Informationen abfließen zu lassen oder die Kontrolle über die Systeme zu erlangen.

- Organisiert aufgebaute und betriebene Botnetze stehen für die Angreifer zur Verfügung, um Schadsoftware oder Spam-E-Mails massenhaft zu verteilen. Ebenso können diese Botnetze für Angriffe auf die Verfügbarkeit von Diensten erfolgreich eingesetzt werden.

- Anwender setzen auch gängige und einfache Sicherheitsmaßnahmen häufig nicht oder nicht hinreichend um.

- Durch anonyme Zahlungsmethoden wie beispiels- weise Bitcoin ergeben sich neue Möglichkeiten für Cyber-Kriminelle in der Vermarktung von Angriffswerkzeugen, aber auch in der Erpressung.

Die sprunghaft angestiegenen Fälle von Ransomware verdeutlichen eindrucksvoll, wie verwundbar mittlerweile das alltägliche Leben für Cyber-Angriffe geworden ist. Der Zugriff auf die eigenen Daten wird zunehmend essenziell – nicht nur für Unternehmen, sondern auch für den einzelnen Bürger. Diesen Umstand nutzen Cyber-Kriminelle aus und halten die Daten des Opfers und die digitale Identität als Geisel. Wenn sogar Krankenhäuser mit ihren vernetzten Systemen betroffen sind und ihr Betrieb hierdurch beeinträchtigt wird, sind Cyber-Angriffe endgültig in der realen Welt angekommen.

Schadsoftware in Atomkraftwerk

Sachverhalt: Im Zuge von Vorbereitungen zu Revisionsarbeiten wurden in einem Atomkraftwerk in Deutschland Schadprogramme auf einem Rechner zur Darstellung und Aufzeichnung von Handhabungsvorgängen an der Brennelement-Lademaschine (Visualisierungsrechner) entdeckt.

Ursache: Die entdeckten Schadprogramme sind weit verbreitet und werden von Virenscannern seit längerer Zeit gut erkannt. Der Visualisierungsrechner selbst lief mit einer nicht mehr aktuellen Betriebssystemversion und verfügte nicht über einen Virenscanner. Dies ist im Umfeld von SCADA-Systemen nicht unüblich, bedingt durch dortige Zulassungsverfahren und Kompatibilitätsanforderungen. In dieser Kombination wurde ein Befall mit dem Conficker-Wurm möglich, der im Jahr 2009 für weltweites Aufsehen gesorgt hatte. Darüber hinaus wurde das Schadprogramm Ramnit, dessen Steuerungsserver im vergangenen Jahr durch Europol abgeschaltet worden war, auf dem Visualisierungsrechner gefunden.

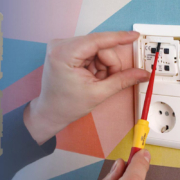

Methode: Sowohl Conficker als auch Ramnit nutzen neben Computernetzwerken auch USB-Datenträger, um weitere Systeme zu infizieren. So konnte ein ursprünglich mit dem Internet verbundener PC, der via Internet mit der Schadsoftware infiziert wurde, die Schädlinge auf einen solchen USB-Datenträger übertragen. Der USB-Datenträger wurde zu einem späteren Zeitpunkt am Visualisierungsrechner verwendet und konnte so den ungeschützten Computer infizieren, obwohl dieser mit keinem Netzwerk verbunden war.

Also ich verstehe, warum Kryptowährung mehr Angriffsfläche für Cyberkriminelle bietet, aber warum sollte man durch

Bitcoin mehr Möglichkeiten bekommen jemanden zu erpressen? Jüngste Hacks zeigen aber auf jeden Fall, dass man aufpassen sollte, wo man sein Geld lagert. Hier hat sich einiges bewahrheitet. Ganz davon abgesehen, dass man den volatilen BTC Kurs als kleiner Anleger unbedingt im Auge behalten muss.