Mit nur 4 Schritten fängt man sich den Crypt0L0cker ein

In dieser Woche konnte ich live miterleben, wie schnell man sich den Trojaner Crypt0L0cker einfängt. Das ganze lief über eine Art von Phishing-Mail, welche leider immer besser werden und kaum noch von einer „Original“ E-Mail zu unterscheiden sind. Es fällt daher nicht nur dem Empfänger, sondern auch evtl. davor geschalteten Sicherheitssystemen wie Firewalls und E-Mail Filtersystemen sehr schwer, solche Mails im Vorfeld bereits zu erkennen.

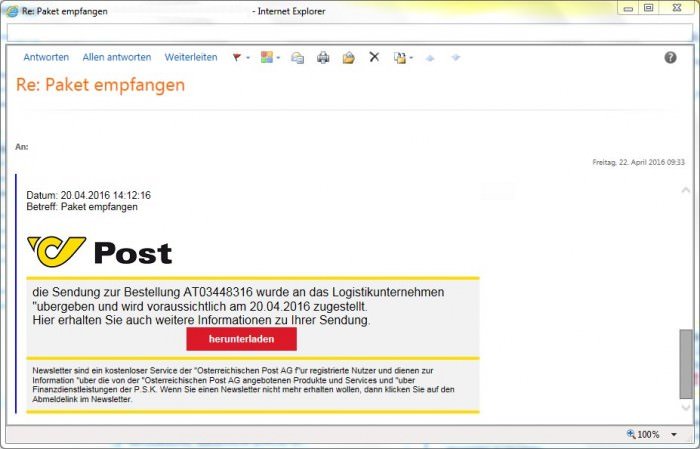

In dem aktuellen Fall wurde der Empfänger über eine „angebliche“ Paketzustellung informiert und auf eine Webseite gelockt. Die Inhalte der Mail, also dessen Anlass unterscheiden sich natürlich immer und erhöhen somit die Trefferquote. Wenn man aktuell man nichts bestellt hat, klickt man eher nicht auf eine solche Mail, aber bei einer anderen Version gehts um das Paypal Konto und in einer weiteren um die Visa, oder Mastercard und so weiter. Hiervon gibt es einfach sehr viele Varianten und somit wird die Wahrscheinlichkeit deutlich erhöht, dass einer der vielen Empfänger sich schon angesprochen fühlt und auf den super ärgerlichen Betrug reinfällt.

Schritt Nummer 1

Wer in Deutschland wohnt und hier zuerst denkt, ach das hätte man doch anhand des Logos erkennen können, der irrt. Es handelt sich nicht um die Deutsche, sondern um die Österreichische Post und somit wirkt die E-Mail erstmal echt. Als erstes klickt der Empfänger als auf den Button zum herunterladen der Infos zur angeblichen Lieferung. Dann wird er auf die URL: www.elh.delivery-tracker24.net……. weitergeleitet, welche ich hier zur Sicherheit absichtlich verkürzt dargestellt habe. Die Seite sieht dem Original zum verwechseln ähnlich und das macht das ganze natürlich so gefährlich.

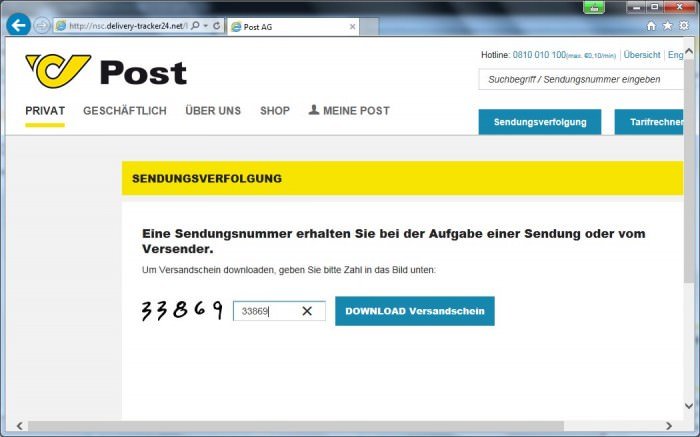

Schritt Nummer 2

Die E.Mail ist der Köder und wenn hier angebissen wurde, dann wird zu 99% auch der nächste Schritt vom Empfänger durchgeführt. In dem Fall musste man auf der perfekt gefälschten Seite einen Code eingeben, um den Versandschein downloaden zu können. Anstatt einer PDF Datei, wie es bei Versandscheinen usw. üblich ist, lädt man aber eine ZIP Datei mit dem Namen PAKET_63298.zip, in welcher sich eine ausführbare (.exe) Datei befindet und den gleichen Namen trägt.

Schritt Nummer 3

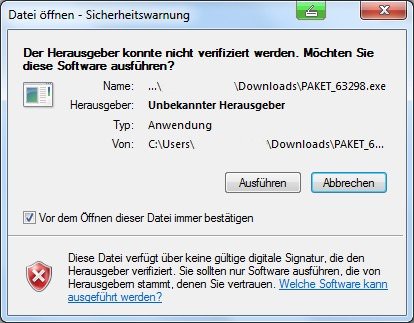

Auch hier ist die Trefferquote sicherlich sehr hoch, denn wenn der Empfänger schon so weit gegangen ist, dann öffnet er auch mit hoher Wahrscheinlichkeit die besagte Datei. Wer jetzt glaubt, hier müsste doch jeder Virenscanner sofort Alarm schlagen, der irrt gewaltig. Generell bietet ein Virenscanner einem eh keinen 100% igen Schutz und die Person vor dem Bildschirm, ist leider das mit Abstand größte Sicherheitsrisiko. Hier kann keine Software helfen und das wird sich auch niemals ändern!

Die großen Hersteller tun sich alle nicht wirklich viel und somit gibt es nicht den besten Virenscanner auf dem Markt. Mal ist der eine Hersteller mit seinen Gegenmaßnahmen schneller und ein anderes mal, liegt ein anderer Hersteller vorne. Was den eigentlichen Schutzmechanismus angeht, kann man bei keinem der bekannten Hersteller etwas falsch machen. Auf dem betroffenen System, war zwar ein aktueller McAfee Client installiert, aber dieser hatte nichts erkannt. Auch in nachgelagerten Test, konnten Avast und Symantec hier nichts erkennen. Sophos und Kaspersky haben zwar die Datei im Test dann erkannt und gelöscht, aber bei einer anderen Variante eines solches Trojaners, kann das aber auch genau so gut umgekehrt sein. Wie gesagt einen 100% Schutz bietet kein der Hersteller.

Schritt Nummer 4

Wenn also die ersten drei Schritte schon ausgeführt wurden, dann ist der letzte auch ein Kinderspiel. Hier warnte zwar noch kurz das Betriebssystem vor dem ausführen der Datei, welches natürlich mit einem Klick ignoriert bzw. bestätigt wurde. Klar das System gehorcht natürlich seinem Besitzer, denn er wird schon wissen was er tut. Leider war das hier nicht wirklich der Fall und somit konnte der Crypt0L0cker Trojaner mit seiner eigentlichen Arbeit, dem verschlüsseln der gesamten persönlichen Daten beginnen.

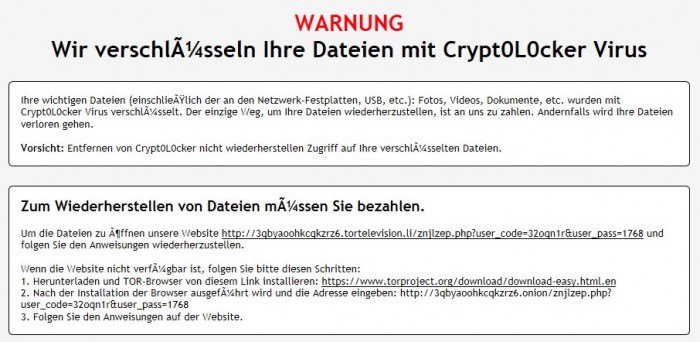

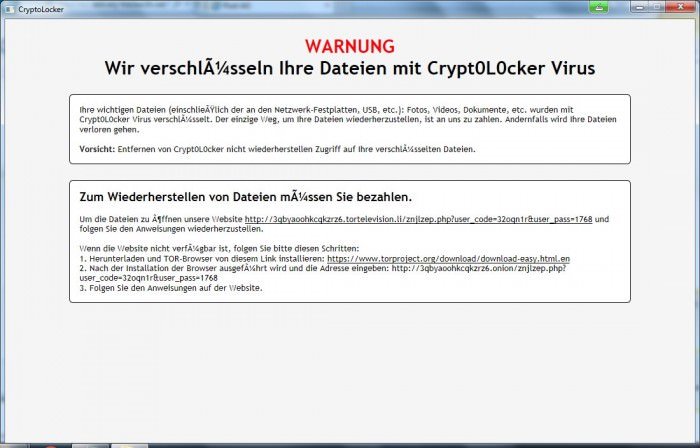

Das verschlüsseln passiert im Hintergrund und kann auch je nach Datenbestand einige Zeit dauern. Darüber wird man natürlich erst informiert, wenn der Vorgang komplett abgeschlossen ist, damit man keine mehr Daten sichern, oder sogar das System ausschalten kann. Wenn die Verschlüsselung der Dateien abgeschlossen ist, öffnet sich der Browser und man wird über die aktuelle Situation informiert.

In den ersten und bereits vor 1 bis 2 Jahren auftretenden Versionen dieser Crypto Trojaner, wurde noch das ganze Betriebssystem verschlüsselt, was es dem Opfer leider noch schwerer machte, den geforderten Betrag (in der Regel 300-500€) zu bezahlen. Betriebssystem und Software kann man ja neu installieren, oder man hat jemanden im Umfeld, der einem dabei halfen kann und im Notfall kauft man sich halt ein neues System. Daher werden in den aktuellen Versionen „nur“ die Daten in den Benutzerordnern und alle angeschlossenen Datenträger komplett verschlüsselt, welche ja ein Backup seien könnten.

Die persönlichen Daten sind ja nunmal der eigentliche Schatz des Opfers. Im Geschäftlichen Umfeld sind es eher Dokumente und im Privaten Bereich vor allem Bilder und Videos, welche man ja auch nicht neu erstellen kann. Niemand kann die Zeit zurückdrehen und ich könnte zum Beispiel nie wieder die ersten Schritte meiner Töchter auf Video festhalten. Neben einem aktuellen Virenscanner und deutlich mehr Skepsis bei solchen E-Mails, kann ich immer nur wieder dazu raten, sichert regelmäßig eure wichtigen Daten. Am besten sichert diese auch zusätzlich extern, denn nur so sind die auch vor einem Trojaner, Brand oder einem Einbruch sicher geschützt. Dazu empfehle ich euch mein persönliches und einfach umzusetzendes Backup Konzept.

Hinterlasse einen Kommentar

An der Diskussion beteiligen?Hinterlasse uns deinen Kommentar!