piVCCU Firmware Update 2.41.9 ab sofort verfügbar – schließt Sicherheitslücken der CCU2

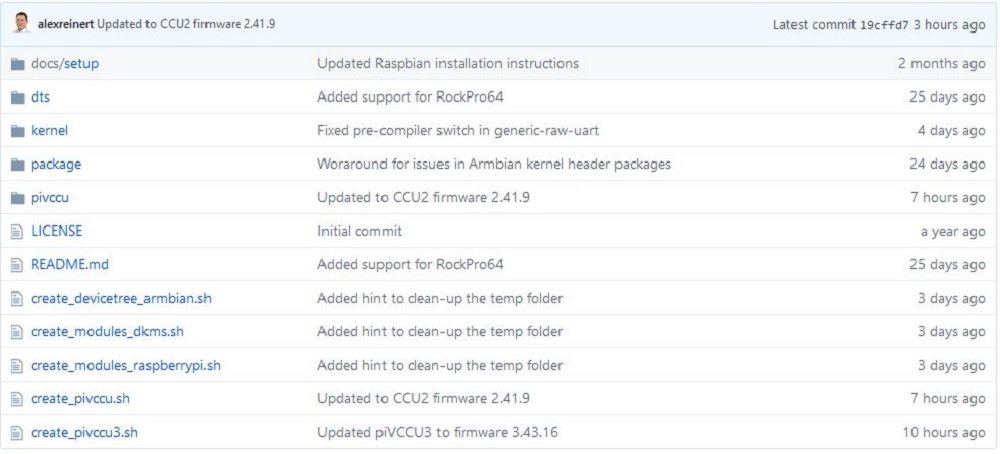

Seit heute ist die neue CCU2 Firmware 2.41.9 von eQ-3 veröffentlicht worden. Alex ist richtig schnell gewesen und stellt auch bereits für Anwender von piVCCU3 die aktuelle CCU2 Firmware Version 2.41.9 zur Verfügung. Alexander Reinert hat ein Update von piVCCU durchgeführt. Images gibt es noch keine, aber wenn du die /etc/apt/sources.list.d/pivccu.list editierst, kannst du danach mit apt auf die neue Version updaten. Wenn du also noch eine piVCCU mit der Original CCU2 Firmware betreibst, kommst du nun auch in den Genuss der neuen Sicherheits Patches, wenn auch nur von Zweien, im Gegensatz zur CCU3, wo es sich um insgesamt 5 Security Patches handelt. Es wird dringend dazu geraten, vor dem Update einen Backup der HomeMatic Zentrale über die WebUI durchzuführen.

Allgemeines

Bei dieser neuen CCU2 Firmware Version handelt es sich ausschließlich um Änderungen welche die Sicherheit eurer Smart Home Installation auf einer CCU3 erhöht.

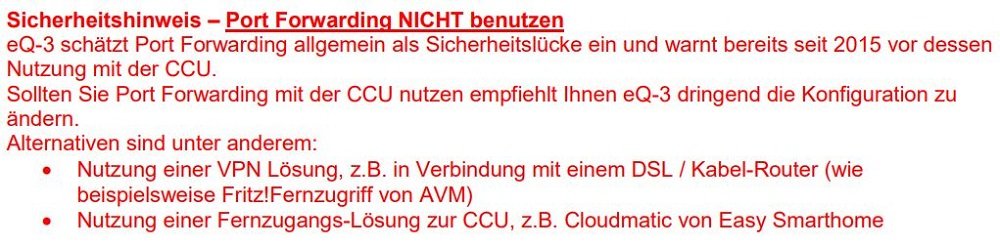

Die heute veröffentlichten Updates unserer Smart-Home-Zentralen für Profis CCU3 und der CCU2, werden mehrere potentielle Sicherheitslücken geschlossen. In bestimmten Situationen war es möglich, dass Unberechtigte sich Zugang zur CCU verschaffen konnten. Zwingende Voraussetzung ist in diesen Fällen, dass entweder das sogenannte Port Forwarding für den Remote Zugriff verwendet wird oder dass das Heim-LAN insgesamt unsicher ist und Fremde damit Zugriff haben. eQ-3 ist es wichtig, dass auch solche Lücken geschlossen werden, die für die meisten Installationen keine Rolle spielen.

Die heute veröffentlichten Updates für die CCU2 und CCU3 beheben folgende potentielle Sicherheitslücken:

- Buffer Overflow im ReGa Web Server

- Schreiben beliebiger Daten

- Remote Execution

- Unberechtigtes Login durch Manipulation mit der SessionID

- Authentication Bypass durch User „RemoteAPI”

- Sicherheitslücke im Session Handling

Changelog 2.41.9

Fehlerbehebungen

- [HMCCU-179] Buffer Overflow im ReGa Web Server

- Im ReGa Web Server gibt es eine Pufferüberlauf- / Buffer Overflow Schwachstelle. Bei dieser können in einen Datenbereich (Array) mit fester Größe im Stack Daten beliebiger Länge geschrieben. Durch „bösartiges“ Schreiben von Daten, ist es prinzipiell möglich, die Rücksprungadresse im Stack zu Überschreiben und den Rücksprung in den Bereich der geschriebenen Daten zu lenken. Hierdurch könnte Schadcode ausgeführt werden. Aktuell ist jedoch kein Exploit bekannt, der dies für einen Angriff auf die CCU ausnutzt. Der Webserver-Prozess kann aber zum Absturz gebracht werden. Die Schwachstelle des Pufferüberlauf- / Buffer Overflow wurde geschlossen. Damit kann hier kein Schadcode mehr eingeschleust werden.

- [HMCCU-143] Schreiben beliebiger Daten

- Unter bestimmten Umständen war das Schreiben beliebiger Daten möglich. Hier wurde ein Fehler in einem Script für die Administration behoben.

- Risiko!

- Folgende Angriffsmöglichkeiten bestanden zuvor bei diesen Fehlern

- aus dem Internet: Wenn Port Forwarding eingerichtet war (siehe Warnung oben)

- aus dem LAN: Wenn unsichere / nicht vertrauenswürdige Systeme Zugang zum LAN haben

- Folgende Angriffsmöglichkeiten bestanden zuvor bei diesen Fehlern

Besonderheiten piVCCU

- Unterstützung für die LEDs beim RPI-RF-MOD auf allen Single Board Computern, bei welchen das physikalisch möglich ist.

- Also nicht bei den Single Board Computern mit nur 26 poliger GPIO Leiste. Dies sind Odroid C2 und Rock64, welche beide an den entsprechenden Stellen leider keine kompatible Pinbelegung haben)

- (Experimentelle) Unterstützung des Banana Pi Pro

- (Experimentelle) Unterstützung des Rock64

- (Experimentelle) Unterstützung des NanoPC T4

Download Links

Wenn Alex die entsprechenden Images erstellt hat, findet ihr diese hier: (https://www.pivccu.de/images/piVCCU/.

Wie oft hat eq3 schon vor Portforwarding gewarnt?

Wie viele Unverbesserliche gibt es, die es weiter nutzen?

da muß ich ehrlich schreiben, dass sich mein Mitgefühl für solche Leute in sehr engen Grenzen bewegt.

Ich habe mir zuhause sogar eine DMZ aufgebaut mit 2 Routern unterschiedlicher Hersteller.