Wie sicher ist der Homematic IP Access Point (HmIP-HAP)?

Als ich meinen ersten Homematic IP Access-Point installierte, fragte mich meine Frau, ob dieser auch für unser heimisches Netz sicher sei. Aufgrund der Aussagen des Herstellers eQ-3 und meiner Kenntnisse über das Homematic IP Funkprotokoll sagte ich spontan „ja“. Dennoch geriet ich ins Grübeln – den Homematic IP Access Point kannte ich schließlich bisher noch gar nicht. Grund genug, mich näher damit zu beschäftigen.

Jedes Gerät, welches in Dein heimisches Netzwerk eingebunden wird oder gar einen Cloud-Zugang hat, ist ein zusätzliches Risiko für Deine IT-Sicherheit. Hier gilt es, eine gute Balance zwischen Komfort und Sicherheit zu finden. Der Hersteller muss sich bemühen, sein Produkt so sicher wie möglich zu gestalten. Die DSGVO fordert hierbei Sicherheitsmaßnahmen nach dem (schwammigen Begriff) „Stand der Technik„. Bekanntlich schlafen auch Hacker nicht, so dass kleinste Pannen verheerende Ursachen haben können. Der Anwender kann in der Konsequenz seine Geräte nicht mehr nutzen oder ist gar selbst von einem Angriff betroffen.

Daher ist es nur folgerichtig, dass eQ-3 seine Infrastruktur sorgfältig auswählt und regelmässig durch externe Experten überprüfen lässt. Dazu zählen neben der Überprüfung des Backends auf dem Server im Rechenzentrum auch das Gateway, also die Homematic IP Access Points und auch die Apps. Sogar das Funkprotokoll „Homematic IP“ selbst wird Pen-Tests unterzogen. Das diese Regelmässigkeit auch notwendig ist, ergibt sich aus der Tatsache, dass täglich neue Lücken gefunden und auch die eingesetzten Mittel des Hackers immer leistungsfähiger werden. Heute als unknackbar geltende Sicherheitsmechanismen können morgen schon einfach überwunden werden.

Datenschutz und -sicherheit

Der Herstellers eQ-3 führt in einem FAQ-Punkt einge (technische und organisatorische) Maßnahmen auf, die aus Anwendersicht vertrauenserweckend sind. In den folgenden Punkten gehe ich dabei sowohl auf den Datenschutz, als auch auf seinen Teilbereich, die Datensicherheit ein.

Cloud und App

- Der Betreiber der Homematic IP Cloud ist eine deutsche Firma. Von Berufs wegen achte ich auf diesen Punkt immer als erstes bei Cloud-Anwendungen. Bei amerikanischen Firmen gibt es immer den faden Beigeschmack des CLOUD-Act. Durch dieses Gesetz sind amerikanische Firmen verpflichtet, US-Behörden den Zugriff auf Daten zu gewähren, egal wo sie sich befinden. Das gilt natürlich auch für Rechenzentren in der EU, wenn sie von amerikanischen Firmen betrieben werden.

- Die Homematic IP Cloud läuft auf deutschen Servern. Wie Du aus dem vorherigen Punkt weißt, hat das für sich allein genommen noch keinen hohen Stellenwert für den Datenschutz. Der nächste Punkt zeigt, warum das hier eine untergeordnete Rolle spielt (Spoiler: es sind, bis auf die IP-Adresse, gar keine persönlichen Daten notwendig).

- Für den Betrieb der App und des Accesspoints sind keine persönlichen Daten notwendig. Aus Datenschutzsicht ist das das Optimum. Personenbezogene Daten, die nicht erhoben werden, können auch nicht „verloren“ gehen. Für die Nutzung wird lediglich eine Konto-ID vergeben, welche einen anonymen Betrieb ermöglicht.

- Bei der Installation des Access-Points wird dessen IP-Adresse gespeichert und dem anonymen Nutzer-Account zugeordnet. Eine IP-Adresse ist ein personenbezogenes Datum. Die Datenschutzerklärung führt dazu transparent und vorbildlich auf, wozu diese benutzt wird. Laut eQ-3 ist das auch das einzige personenbezogene Datum. Die Datenschutzerklärung listet noch eine Reihe weiterer Daten auf, die jedoch keinen Personenbezug haben.

- Bei Homematic IP werden alle Datenpakete authentisiert und verschlüsselt. Damit wird die Angriffsfläche stark verringert. Du kennst eine Transportverschlüsselung bereits von vielen Webseiten, wo TLS mittlerweile Standard ist. Somit können Zwischenstationen, die die Pakete weiterleiten, nicht auf den Inhalt zugreifen. Erst an den beiden Endpunkten liegen die Daten wieder bearbeitbar vor. Eine Authentifizierung bedeutet im Grunde nur die Prüfung, ob ein Absender der Daten diese auch senden darf. Diese authentifizierte Verschlüsselung muss demzufolge zwischen App und Cloud sowie zwischen Access-Point und Cloud durchgeführt werden.

Quellen

Datenschutzerklärung für die App

FAQ „Allgemeine Informationen“

Pressebericht VDE-Zertifizierung

VDE-Zertifizierung

Das Institut des VDE (Verband der Elektrotechnik Elektronik und Informationstechnik e.V) prüft regelmäßig die Bestandteile des Homematic IP – Smarthome-Sytems. Aus Erfahrung kann ich berichten, dass eine Überprüfung durch einen Dritten wichtig ist, da man als Entwickler mit der Zeit „betriebsblind“ wird. Da helfen selbst geschriebene Tests wenig, wenn man nur das testet, wovon man glaubt, dass es richtig sei :)

Access-Point

Ich möchte wissen, wie sich der Access-Point im Netzwerk verhält und schaue ihn mir mit einigen Netzwerk-Tools an.

Je weniger Dienste ein Gerät anbietet, desto weniger kann angegriffen werden oder kaputt gehen. Der Name „Emotet“ oder „Hafnium“ sind Dir sicher ein Begriff. Immer wieder hört man von IoT-Geräten (Internet of Things), die gehackt und ohne Wissen ihrer Besitzer für Angriffe missbraucht werden. Über die Datenbank shodan.io findet man immer wieder verwundbare Geräte: Smart-TVs, Router, Webcams und viele mehr.

Durch verschiedene Scan-Techniken findet man heraus, welche Dienste auf dem Gerät laufen und sogar, ob es bekannte Sicherheitslücken gibt.

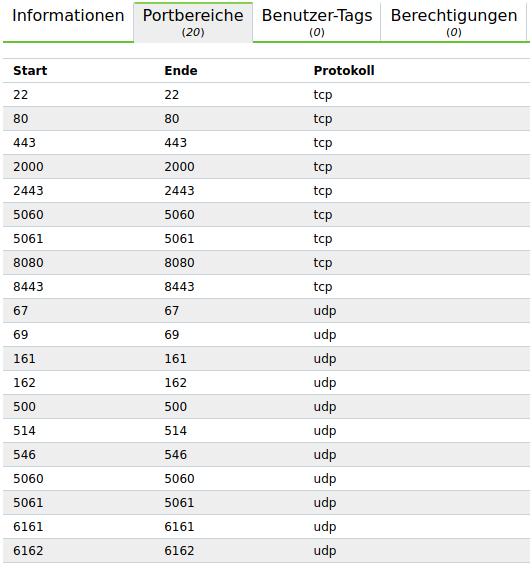

Portscan

Der Scan auf Schwachstellen kann naturgemäß nur Dienste untersuchen, die auch angeboten werden. Das kann beispielsweise ein Webserver oder ein Fernwartungszugang sein. Um herauszufinden, ob überhaupt ein Dienst läuft, nutzt man sogenannte Portscanner. Der Scanner klappert alle Ports ab und zeigt, wo ein Dienst geantwortet hat.

Der Scan der TCP-Ports zeigt, dass hier kein Dienst antwortet:

% sudo nmap -p- 192.168.1.34

Starting Nmap 7.60 ( https://nmap.org ) at 2021-03-08 19:52 CET

Nmap scan report for hmip-hap.fox (192.168.1.34)

Host is up (0.00031s latency).

All 65535 scanned ports on hmip-hap.fox (192.168.1.34) are closed

MAC Address: 00:1A:22:14:F7:84 (eQ-3 Entwicklung GmbH)

Nmap done: 1 IP address (1 host up) scanned in 6690.78 secondsAuch der Scan der UDP-Ports zeigt keine verfügbaren Services:

% sudo nmap -sU -p- 192.168.1.34

Starting Nmap 7.60 ( https://nmap.org ) at 2021-03-08 21:53 CET

Nmap scan report for hmip-hap.fox (192.168.1.34)

Host is up (0.00027s latency).

All 65535 scanned ports on hmip-hap.fox (192.168.1.34) are open|filtered

MAC Address: 00:1A:22:14:F7:84 (eQ-3 Entwicklung GmbH)

Nmap done: 1 IP address (1 host up) scanned in 1314.73 secondsSchwachstellen-Scan

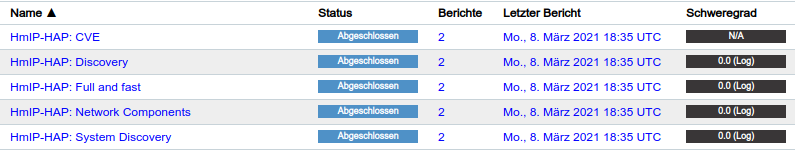

Profis, wie Pen-Tester oder vielleicht auch Hacker, setzen Werkzeuge wie greenbone ein, um Systeme nach Schwachstellen zu durchleuchten. Das Tool nutzt dazu eine Datenbank mit bekannten Schwachstellen und prüft diese systematisch durch. Ich als Laie habe mir die Greenbone-VM installiert und den Access-Point damit untersucht. Da der Portscan keine offenen Ports angezeigt hat, sollte dieser Scan zügig durchkommen. Auch hier lautet die Devise: je weniger Dienste antworten, umso weniger kann schief gehen oder angegriffen werden.

Dazu habe ich die angebotenen Standardscans sowie eine zusätzliche Portliste für Netzwerkgeräte benutzt. Der Screenshot zeigt bei einem Fund in der Spalte „Schweregrad“ eine Bewertung der Schwachstelle. Für den Access-Point gibt es demnach mit dem Wert „0.0“ keine bekannte Schwachstelle.

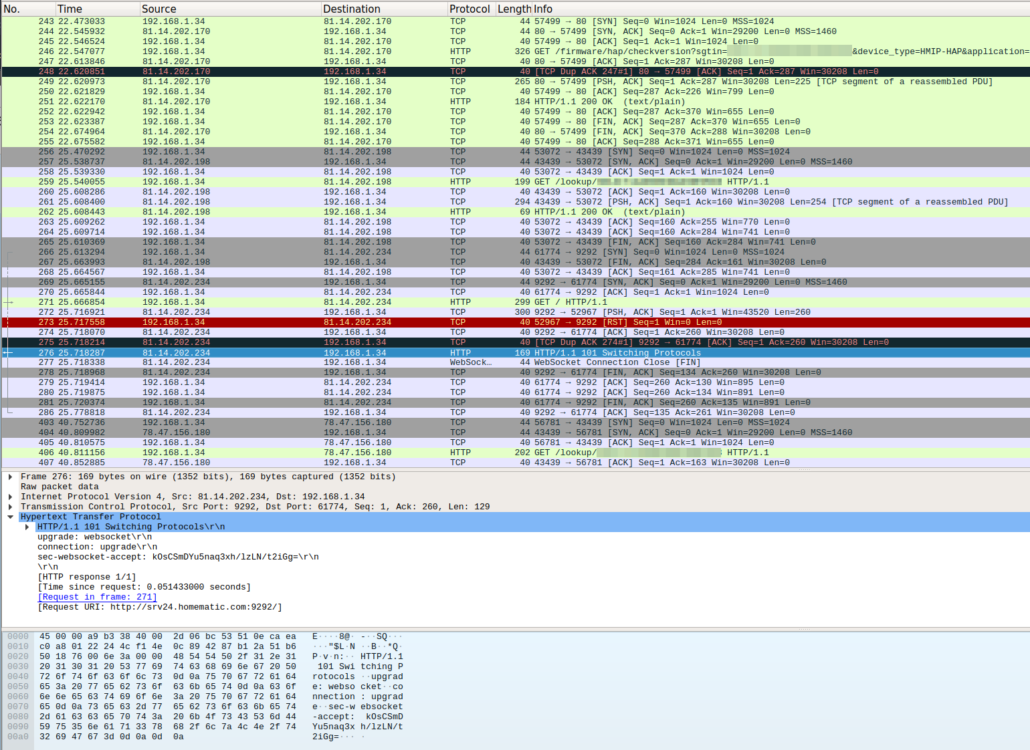

Untersuchung des Netzwerkverkehrs vom Homematic IP Access Point

Zuletzt möchte ich mir noch anschauen, wie der Homematic IP Access Point kommuniziert. Ich erwarte, dass die Kommunikation verschlüsselt abläuft, ich also wenig bis keinen Klartext sehe. Tiefere Analysen, wie beispielsweise ob die Verschlüsselung nur ein gültiges eQ-3 -Zertifikat akzeptiert oder ob Man-in-the-Middle-Angriffe möglich sind, erspare ich mir an der Stelle. Zum einen, da mir das Know-How fehlt, zum anderen hat das (hoffentlich) der VDE bereits ausführlich überprüft.

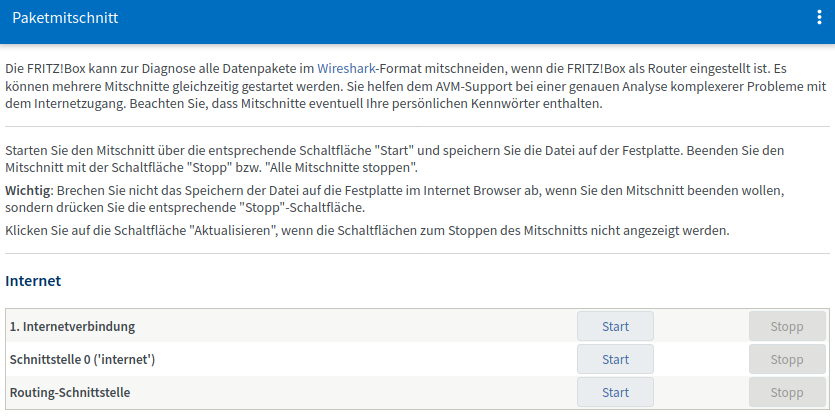

Dazu gehe ich wie folgt vor:

- Ich ziehe das Netzteil des Access-Points.

- Als nächstes starte ich den Paketmitschnitt auf der entsprechenden Schnittstelle in meinem Router.

- Dann starte ich den Access-Point und warte, bis er gebootet hat und die LED dauerhaft blau leuchtet.

- Zusätzlich verstelle ich nach ca. 10 Sekunden die Temperatur an einem Thermostat per App und warte noch 2-3 Sekunden.

- Den entstandenen Mitschnitt lade ich dann in das Analysetools „Wireshark“ und schaue mir die Pakete des Access-Points an.

Dabei sehe ich im Mitschnitt folgende Sachen:

- Als erstes fragt der Access-Point (AP) mit seiner SGTIN auf der Updateseite fwupdate.homematic.com an und tauscht einige Versionsdaten aus.

- Danach wird der Server lookup.homematic.com befragt, dem Namen nach könnte es so etwas wie eine Anfrage für die Verbindung zu einem Webservice, sprich der Cloud sein. Die Antwort darauf liefert die Adresse ws://srv24.homematic.com:9292. Das ist dann fortan meine Verbindung zur Homematic IP Cloud.

- Als nächstes sehe ich nur noch eine Anforderung, dass das Protokoll gewechselt wird („Switching Protocolls“). Der WebSocket wird geschlossen, der AP ist gebootet.

- Kurze Zeit später holt sich der AP über ein Lookup eine Verbindung zur Cloud mittels WebSocket. Es folgt ein Austausch von Daten – das ist vermutlich meine Änderung der Temperatur am Thermostat. Die Kommunikation selbst kann ich nicht einsehen, da sie verschlüsselt abläuft.

Mein Anspruch an diese Untersuchung war, einen Einblick in die Kommunikation zu erhalten. Mit Sicherheit können Experten noch viel mehr herauslesen.

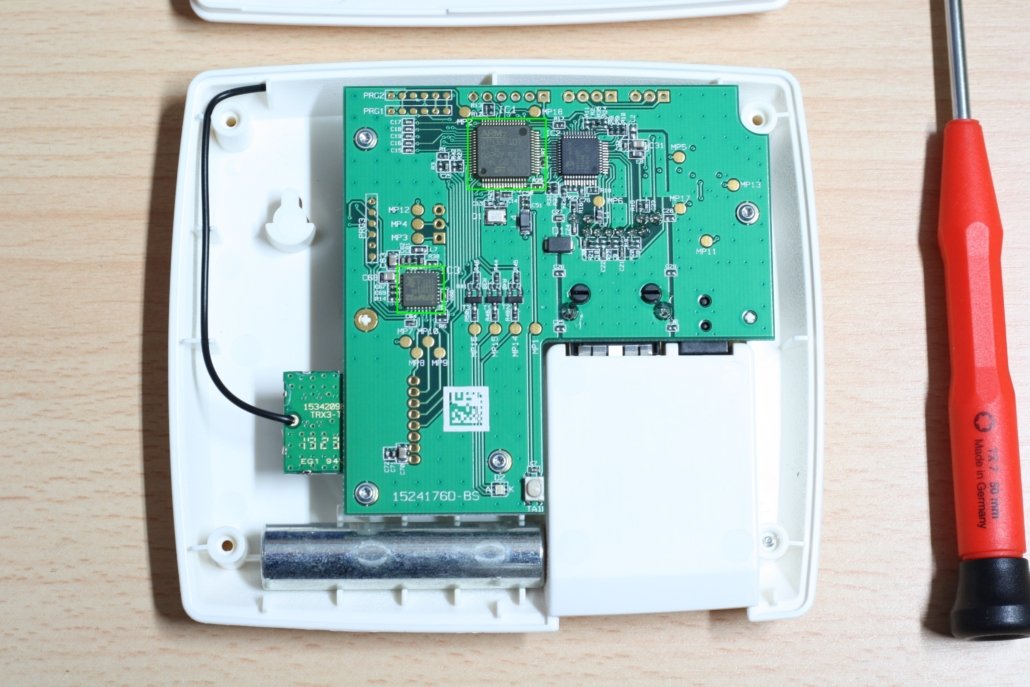

Hardware des Homematic IP Access Points

Werner hat im Vergleichs-Beitrag HmIP-AP vs. Silvercrest-AP den Access-Point bereits zerlegt.

Auf dem Mainboard findet man zwei ARM-Microcontroller (MCU), den „STM32F107RCT6″ und den „EFM32G200F64“.

Die STM32-MCU ist vermutlich die „Haupt“-MCU und unterstützt verschiedene Sicherheitsmechanismen, unter anderem die Möglichkeit des sicheren Bootens, sicheren Firmwareupdates und der sicheren Datenablage für geheime Schlüssel. Falls eQ-3 von diesen Mechanismen Gebrauch macht, klingt das für mich sehr gut.

Auch die EFM32-MCU besitzt einige Mechanismen, wobei mir nicht bekannt ist, welche Aufgaben er übernimmt. Für ein Fazit die Hardware betreffend, fehlen mir leider die Kenntnisse. Ich schätze jedoch, dass zumindest die eingesetzten Sicherheitsmechanismen es einem Angreifer sehr schwer machen können.

Fazit zur Sicherheit des Homematic IP Access Points

Aus meiner Perspektive hat eQ-3 alles getan, um mir das Gefühl eines sicheren Systems zu vermitteln.

Falls Du die Möglichkeit hast, solltest Du IoT-Geräte in ein separates Netz stecken. Beispiele dafür sind Gastnetzwerke oder VLANs, welche nur Zugang zum Internet haben, falls benötigt. Damit minimierst Du das Risiko für deine Rechner, Tablets, Telefone etc.. Prinzipbedingt geht das natürlich nicht mit all Deinen Geräten. Manche Geräte haben eine Weboberfläche, die Du mit Deinem Tablet aufrufen können möchtest. Ich nutze eine Routerkaskade und habe somit eine klassische DMZ – für den Homematic IP Access-Point ist das die perfekte Stelle. Eer benötigt keinen Zugang zu meinem LAN.

Wenn Du komplett auf die Cloud-Anbindung verzichten möchtest und außerdem ein wenig technikaffin bist, so kannst Du alle Homematic IP Geräte auch komplett offline in einer CCU betreiben.

Viele von euch dürften auch bereits Bekanntschaft mit Homematic IP Cloud-Ausfällen geschlossen haben. Meine Analysen haben ergeben, dass eQ-3 scheinbar auf einen einzigen Provider bzw. Standort setzt. Möglich ist jedoch auch, dass ich anhand meines Standorts zum nächsten Knoten geroutet werde. Nur anhand meiner Analyse lässt sich das nicht feststellen. Gibt es mindestens einen zweiten Standort (Georedundanz), so kann der Betreiber im Bedarfsfall schnell umschalten. Bei einer steigenden Nutzerzahl wird dieses Thema sicher auch auf der Agenda der Hersteller stehen. Auch solche Überlegungen gehören mit zur IT-Sicherheit.

Nicht zuletzt können immer auch Programmierfehler zu einem Ausfall führen – das ist bei komplexen Systemen unvermeidbar. Das muss der Hersteller für sich zufriedenstellend lösen. Ansatzpunkte, um nur ein paar zu nennen, sind ein gutes Qualitätsmanagement und mehrstufige Deployments.

Bleibt zu wünschen, dass auch andere Anbieter für Cloud-Systeme solch einen hohen Sicherheitsstandard bieten und eQ-3 noch mehr in die Verfügbarkeit der Cloud bzw. in einen Fallback auf lokalen (Not-)Betrieb investiert. Vielleicht gibt es ja in Zukunft auch einen Hybriden aus CCU und Access-Point: leicht einzurichten und zu bedienen wie der Homematic IP Access Point und so schön erweiter- und programmierbar wie die (O)CCU.

Sehr gute Darstellung. Auf den Hybriden warte ich auch noch ;-)

Q3 könnte da noch einiges tun, auch das lösen von der“Betriebsblindheit“ würde an der ein oder andern Stelle helfen.

Grüße

Danke für das Lob! Ein wenig schiele ich auch zur Entwicklung der Bosch-Zentrale. Leider hatte ich die bisher noch nicht zwischen den Fingern. Von der Erweiterbarkeit scheint sie jedoch (noch) nichts für mich zu sein, da bin ich von der CCU zu sehr verwöhnt (lobend erwähnt werden muss RasperryMatic und RedMatic – da bin ich ein großer Fan). Zudem betrachte ich die divergente Entwicklung der Systeme, die das Homematic IP – Funkprotokoll nutzen, mit „Sorge“. Erinnert irgendwie an ZigBee – wo nichts zueinander so richtig kompatibel ist.